Постквантовая криптографія - підготовка до квантово-безпечного майбутнього

Майже всі цифрові комунікації захищені трьома криптографічними системами: шифрування з відкритим ключем, цифрові підписи та обмін ключами. У сучасній інфраструктурі відкритих ключів ці системи реалізуються з використанням асиметричних криптографічних алгоритмів RSA або ECC.

Асиметричні алгоритми, засновані на припущенні про обчислювальної жорсткості, можна зламати за допомогою досить потужного квантового комп'ютера і спеціального алгоритму, пізніше названого алгоритмом Шора. Фактично, квантовий комп'ютер з достатньою кількістю кубітів і глибиною схеми може зламати асиметричні алгоритми.

| Алгоритм | Логічні кубіти | Глибина ланцюга |

| RSA-2048 | 4700 | 8 10^9 |

| ECC NIST P-256 | 2330 | 1.3 10^112 |

За оцінками більшості експертів, протягом наступних 20 років буде побудований досить потужний квантовий комп'ютер з необхідними кубитами і глибиною контуру для злому ключів RSA і ECC. Два десятиліття можуть здатися довгими, але індустрія PKI, яку ми використовуємо сьогодні, зайняла приблизно стільки ж часу, щоб стати звичайною. Згідно з проектом постквантової криптографії NIST, навряд чи буде проста «вставна» заміна для наших нинішніх криптографічних алгоритмів з відкритим ключем. Будуть потрібні значні зусилля для розробки, стандартизації та розгортання нових систем. Ось чому DigiCert почав працювати з декількома гравцями постквантової індустрії, щоб допомогти створити екосистему PKI, яка є квантово безпечної і досить гнучкою, щоб протистояти будь-яким майбутнім загрозам.

Перш ніж можуть відбутися зміни в існуючих криптографічних системах PKI, необхідно визначити ті криптографічні системи, які їх. Хоча існує кілька квантово-безпечних криптографічних систем, необхідні подальші дослідження і дослідження, перш ніж на них можна буде покластися для захисту конфіденційної інформації. З кінця 2016 року проект NIST Post-Quantum Cryptography (PQC) очолює дослідні роботи по квантово-безпечним криптографічних систем. Поки що визначено 26 постквантових алгоритмів в якості потенційних кандидатів на заміну. Однак, перш ніж ці криптографічні системи будуть готові до стандартизації та розгортання, необхідно провести набагато більше досліджень і випробувань. Згідно проекту NIST PQC проекти стандартів можуть стати доступними між 2022 і 2024 роками.

Буде потрібно час для розробки, стандартизації та розгортання пост квантових криптографічних методів, DigiCert почав тестування життєздатності вбудовування постквантових алгоритмів в гібридні сертифікати з використанням проекту IETF в сертифікатах Secure Site Pro

Квантові вектори атаки

Першим кроком для ефективного захисту від цих майбутніх загроз є виявлення різних векторів атак, створюваних ландшафтом постквантових загроз.

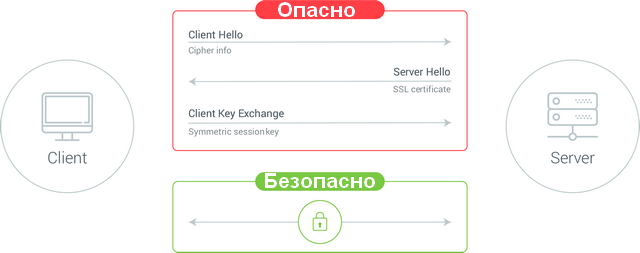

Квантовий вектор атаки на TLS / SSL рукостискання

Квантові комп'ютери представляють найбільшу загрозу для асиметричних криптографічних алгоритмів. Це означає, що криптографічна система, яка використовується для цифрового підпису сертифікатів і обробки початкового рукостискання SSL / TLS, є потенційним вектором атаки. На щастя, і NIST, і ASC X9 стверджують, що симетричні криптографічні алгоритми, такі як AES, використовувані для створення сеансових ключів для захисту даних при передачі після початкового рукостискання TLS / SSL, здаються стійкими до атак квантових комп'ютерів. Фактично, для захисту від квантових комп'ютерних атак досить подвоїти бітову довжину симетричного ключа, наприклад, з AES-128 до AES-256. Це пов'язано з тим, що симетричні ключі засновані на псевдовипадкованому рядку символів і вимагають використання атаки методом грубої сили чи використання будь-якої відомої вразливості для злому шифрування, на відміну від використання алгоритму, наприклад, алгоритму Шора, для порушення асиметрії. Цей вектор атаки загрожує первісному зв'язку з серверами з використанням цифрових сертифікатів кінцевих об'єктів. Це досить велика загроза, але не найнебезпечніший вектор атаки.

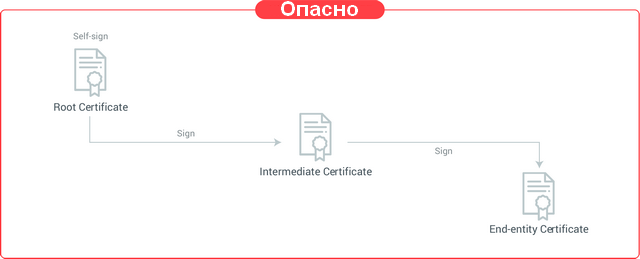

Квантовий вектор атаки на ланцюжок довіри

Найбільш небезпечним вектором атак з боку квантових комп'ютерів є ланцюжок довіри сертифікатів,використовувана SSL цифровими сертифікатами. Асиметричні криптографічні алгоритми RSA і ECC використовуються на кожному рівні ланцюжок довіри: кореневий сертифікат підписує себе і проміжний сертифікат, а проміжний сертифікат підписує сертифікати кінцевого об'єкта.

Якщо квантовий комп'ютер зможе обчислити закритий ключ проміжного сертифіката або кореневого сертифіката, основа, на якій будується PKI, зруйнується. Маючи доступ до закритого ключа, суб'єкт загрози може видавати підроблені сертифікати, які будуть автоматично довірятися браузерам. І на відміну від заміни сертифіката SSL сайту, заміна кореневого сертифіката Центру сертифікації надзвичайно складна.